تا همین هفته، SolarWinds یک گروه نرم افزاری IT شناخته شده در تگزاس بود که نرم افزار مانیتورینگ شبکه آن در زمره بهترین ها به شمار می رفت.

اما حالا این شرکت مستقر در شهر آستین تگزاس در قلب یکی از بزرگ ترین و شگفت آورترین هک های سایبری در تاریخ اخیر قرار گرفته است که عواقب مخربی در حوزه های ژئوپلیتیک، جاسوسی و امنیت ملی خواهد داشت. ماجرا از آن جایی شروع شد که تعدادی از مشتریان نرم افزار مانیتورینگ SolarWinds اعلام کردند که اطلاعات محرمانه آن ها افشا شده است. به دنبال این اطلاعیه ها تحقیقات آغاز شد و بالاخره وزارت خانه های مختلف آمریکا خبر حمله به اطلاعات محرمانه را تایید کردند. عمق فاجعه این حمله به حدی است که آن را بزرگترین حمله سایبری قرن می دانند.

حمله سایبری به SolarWinds از کجا شروع شد؟

حدود 9 ماه پیش، هکرهای متخصص حمایت شده برای جاسوسی در شبکه های دولتی و تجاری در سراسر جهان، از جمله در ایالات متحده، انگلستان، اسرائیل و کانادا، از SolarWinds به عنوان طعمه برای جاسوسی اطلاعات استفاده کرده اند. آن ها با بکارگیری ابزارهای نوآورانه و تکنیک های اطلاعاتی و با کمین در سرویس های ایمیل به عنوان کارمندان قانونی مجاز به سیستم های داخلی سازمان ها وارد شده و اطلاعات محرمانه را سرقت کرده اند.

هکرها ابتدا با تزریق کدهای مخرب به patch های محصول Orion شرکت SolarWinds، از ماه مارس تا ژوئن سال جاری، عملیات رخنه را آغاز کرده اند. این بدان معناست که همزمان با به روزرسانی، 18000 مشتری SolarWinds، نرم افزار خود را ناخواسته به یک درب پشتی مخفی برای ورود مهاجمان تبدیل کرده اند.

هکرها پس از ورود، بدون اینکه شناسایی شوند، هر کجا که خواسته اند سرک کشیده و با صرف تلاش فراوان مسیرها و هویت خود را مخفی کرده اند.

افشای این بمب خبری، 18000 مشتری SolarWinds را برای ارزیابی اینکه آیا واقعاً افراد خارجی به سیستم آنها وارد شده اند، میزان خسارت وارد شده و چگونگی برطرف کردن آن به تکاپو انداخته است.

عمق فاجعه تا کجاست؟

این عملیات گسترده هک، برخی از حساس ترین داده های دولت ایالات متحده را مورد هدف قرار داده است. وزارت بازرگانی و انرژی این کشور هر دو اعتراف کرده اند که به سیستم های آنها رخنه شده است، گرچه وزارت انرژی اظهار داشت که “تا کنون” هیچ مدرکی مبنی بر نفوذ در شبکه های مدیریت سلاح های هسته ای مشاهده نشده است. تعداد زیادی از آژانس های فدرال اذعان کرده اند که در حال بررسی عواقب این اتقاق هستند.

اما مقیاس واقعی این کمپین هک و انگیزه های آن هنوز مشخص نیست و ممکن است هرگز هم شناخته نشود. نشانه هایی دال بر اینکه ممکن است این اتفاق بخشی از یک کمپین گسترده تر باشد که فراتر از نرم افزار SolarWinds است هم وجود دارد. کارشناسان مختلف به سرعت انگشت اتهام را به سمت روسیه که در عملیات های سایبری گذشته نیز از همین روش استفاده کرده بود نشانه رفتند، گرچه مقامات مسئول، وجود ظن به هیچ گروه یا کشوری را تایید نکرده اند.

در یک صفحه از وب سایت SolarWind که پس از انتشار این اخبار پایین آورده شد، SolarWinds اظهار کرده که مشتریانش شامل 425 شرکت موجود در لیست Fortune 500 US، 10 شرکت برتر مخابراتی ایالات متحده، 5 شرکت برتر حسابداری ایالات متحده، کلیه شاخه های ارتش ایالات متحده، پنتاگون، وزارت امور خارجه و همچنین صدها دانشگاه و کالج در سراسر جهان هستند.[1]

همچنین هفته گذشته، حمله به زنجیره تأمین نرم افزار SolarWinds به هکرها امکان دسترسی به شبکه شرکت امنیت سایبری آمریکایی FireEye را داد. FireEye نامی از گروه مهاجمین مسئول نبرد، اما واشنگتن پست گزارش می دهد APT29 یا Cozy Bear، بازوی هک سرویس اطلاعات خارجی روسیه، SVR پشت این حمله سایبری قرار دارد.

این شرکت اعلام کرد: “FireEye وقوع این فعالیت های مخرب را در چندین نهاد در سرتاسر جهان شناسایی کرده است. قربانیان این حمله ها شامل دولت، نهادهای مشاوره، فن آوری، مخابرات و استخراج در آمریکای شمالی، اروپا، آسیا و خاورمیانه هستند. پیش بینی می کنیم که قربانیان بیشتری در سایر کشورها نیز وجود داشته باشد. FireEye به همه نهادهای متأثر اطلاع رسانی کرده است.”[2]

این هک گسترده، از آسیب پذیری آژانس های دولتی ایالات متحده و بسیاری از بزرگ ترین شرکت های جهان در برابر نفوذ سایبری از طریق زنجیره طولانی فروشندگانی که برای دریافت خدمات فناوری اطلاعات به آنها اعتماد می شود، پرده برداشته است. SolarWinds یکی از صدها شرکت نسبتاً ناشناخته است که برای مانیتورینگ شبکه های دولت ها و مشاغل مختلف، راه حل های نرم افزاری ارائه می دهد.

اگر می خواهید بیشتر درباره مانیتورینگ شبکه بدانید روی اینجا کلیک کنید.

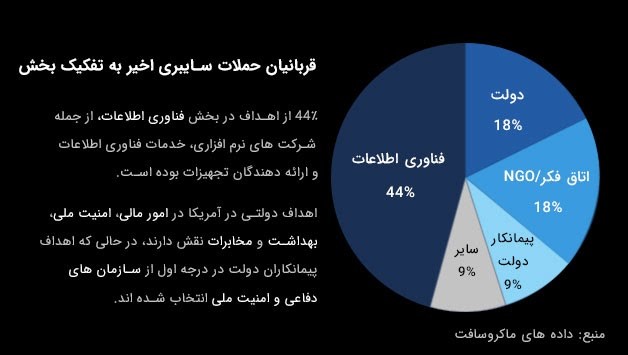

داده های مایکروسافت نشان می دهد که این حمله چقدر هدف مندانه طراحی و انجام شده است. هکرهای این زنجیره تامین به 18000 شبکه سازمانی دسترسی کامل داشته اند اما تنها 40 شبکه را پیگیری کرده اند.

نمودار زیر بخش هایی که قربانی این حمله ماهرانه شده اند را نشان می دهد.

یک “جنگ سرد خاموش”

حمله به Solarwinds یکی از پیچیده ترین حمله های سایبری

جان هولتکوئیست، مدیر تجزیه و تحلیل اطلاعات در FireEye، می گوید عاملان این اقدامات برای مخفی ماندن، فعالیت های خود را تقسیم بندی می کردند.

دیمیتری آلپروویچ، یکی از بنیانگذاران گروه امنیتی CrowdStrike که اکنون اتاق فکرSilverado Policy Accelerator را اداره می کند، می گوید: “این مهم ترین حمله جاسوسی سایبری است که تاکنون انجام شده است.”

وی می افزاید: “ماه ها طول خواهد کشید تا تأثیر کامل این حملات مشخص شده و هکرها بیرون رانده شوند و در مرحله بعد باید بررسی شود که چگونه از وقوع این عملیات اطلاعاتی مطلع نشدیم. . . همچنین باید به دنبال راهی برای بازسازی امنیت سایبری در دولت باشیم. ”

مهاجمان ردپای بدافزاری بسیاری پایینی داشته و ترجیح داده اند برای حرکت در شبکه و ایجاد دسترسی مشروع از راه دور، از سرقت مدارک استفاده کنند. از درب پشتی برای تحویل یک نرم افزار مخرب استفاده شده که قبلاً هرگز دیده نشده است و FireEye به آن لقب TEARDROP را داده است. این بد افزار مستقیماً در حافظه بارگیری می شود و اثری از آن بر روی دیسک باقی نمی ماند. محققان معتقدند که از آن برای استقرار نسخه تغییر یافته Cobalt Strike BEACON استفاده شده است. Cobalt Strike یک چارچوب تست نفوذ تجاری و یک عاملpost-exploitation است که برای تیم های قرمز طراحی شده و توسط هکرها و مجرمان مجازی نیز مورد استفاده قرار می گیرد.

به منظور جلوگیری از شناسایی، مهاجمان از تکنیک های تعویض موقتی پرونده برای اجرای از راه دور ابزارهای خود استفاده کرده اند. به این معنا که یک ابزار مجاز روی سیستم هدف را با برنامه مخرب خود تغییر داده، آن را اجرا کرده و سپس مجدداً با یک برنامه مجاز جایگزین کرده اند. یک تکنیک مشابه دیگر، تغییر موقت وظایف برنامه ریزی شده سیستم با به روزرسانی یک وظیفه مجاز برای اجرای یک ابزار مخرب و سپس بازگرداندن وظیفه به تنظیمات اصلی آن بوده است.

جان هولت کوئیست، مدیر تجزیه و تحلیل اطلاعات در FireEye، شرکت امنیت سایبری که خود یکی از قربانیان حمله بوده است، می گوید عاملان این حمله سایبری با دقت اقدامات خود را تقسیم بندی کرده و ارتباط دادن یک نفوذ به دیگری را دشوار کرده اند. هکرها از ترس ایجاد سوء ظن از بهره برداری از برخی فرصت ها چشم پوشی کرده اند. “کیفیت به کمیت ترجیح داده شده است. در واقع آنها با رخنه به هر سازمان جدید، دسترسی خود و در نتیجه کل عملیات را به خطر می اندازند.”

یک مقام امنیتی می گوید که در حال حاضر شواهدی وجود دارد مبنی بر اینکه هکرها ابتدا از سازمان هایی که در آنها رخنه کرده اند، اطلاعات دقیق به دست آورده و بسته به آنچه پیدا کرده اند، تصمیم گرفته اند که کدام قربانی را در اولویت قرار دهند. مایکروسافت، یکی دیگر از قربانیان این هکرها، گفته است که 40 مشتری این شرکت را شناسایی کرده که “فرایند هدف قرار دادن آنها دقیق تر و با اقدامات پیچیده تر” انجام گرفته است؛ این مشتریان عمدتا شرکت های IT و امنیتی و همچنین سازمان های دولتی بوده اند.

مایکل چرتوف، رئیس گروه چرتوف، یک شرکت مشاوره امنیت و مدیریت ریسک، که به عنوان وزیر امنیت داخلی در دولت بوش مشغول بود، می گوید که “مهارت های هک دشمنان پیشرفته تر و تهاجمی تر شده است.” وی می افزاید: “در فضای سایبری یک جنگ سرد خاموش وجود دارد.”

ترزا پایتون، رئیس شرکت مشاوره امنیتی Fortalice Solutions، گفته که هکرها قادر به ایجاد “مدارک شخصی خود مانند کارمندان عادی” بوده اند.

گزارش شده که ارتباطات خزانه داری ایالات متحده مورد این حملات قرار گرفته و بسیاری از آژانس های فدرال در حال بررسی عواقب این رخداد هستند.

بر اساس یک اطلاعیه که توسط آژانس امنیت ملی ایالات متحده منتشر شد، هکرها از تکنیک های جدید برای جعل هویت کاربران معتمد و دسترسی به اطلاعات طبقه بندی شده استفاده کرده اند.

ترزا پایتون، مدیر اطلاعات سابق کاخ سفید و مدیر اجرایی شرکت مشاوره امنیت سایبری Fortalice Solutions این سطح از دسترسی را “God’s door” نامیده و می گوید: “در صورت داشتن دسترسی بدون محدودیت، می توانید [کنترل] ادمین، شناسه های کاربری و رمزهای عبور و مدارک شخصی خود را ساخته تا شبیه کارمندان عادی به نظر بیایید. می توانید حساب های بدون کارکرد را ربوده، اسناد جدید تزریق کنید و همه چیز را تغییر دهید.”

این آژانس امنیت سایبری و زیرساخت های امنیتی هشدار داد که هکرها از “وکتورهای” نامشخص دیگری نیز به عنوان بخشی از کمپین خود استفاده می کنند و بیرون کردن آنها توسط قربانیان از سیستم خود “بسیار پیچیده و چالش برانگیز است.”

آیا روسیه پشت هک SolarWinds است؟

سوزان اسپولدینگ، کارشناس امنیتی مرکز مطالعات استراتژیک و بین الملل، می گوید: “اگر این کار [سازمان اطلاعات خارجی روسیه] باشد، می توانید مطمئن باشید آنها جایی نخواهند رفت. درست لحظه ای که گمان می کنید آنها از سیستم شما خارج شده اند، ممکن است در واقع بهتر مخفی شده باشند. آنها سابقه این رفتار را در گذشته هم داشته اند؛ ممکن است با یک نبرد رو به رو باشیم.”

سناتور ریچارد بلومنتال تنها مقام آمریکایی است که به شکل علنی روسیه را به عنوان مقصر اصلی معرفی کرده است.

هک شدن SolarWinds آخرین مورد از حملات سایبری به واشنگتن در طی بیش از یک دهه است.

مقامات آمریکایی در مورد انتساب این حملات روسیه مشخصی ندارند. تنها ریچارد بلومنتال، سناتور دموکرات ایالت کنتیکت، پس از دریافت گزارشات طبقه بندی شده از مقامات اطلاعاتی توسط وی و دیگر اعضای کنگره، به طور علنی از روسیه به عنوان مقصر اصلی یاد کرده است.

آقای بلومنتال اخیرا در توییتر خود نوشت: “جلسه محرمانه امروز در مورد حملات سایبری روسیه، من را کاملاً نگران کرده و در واقع کاملاً ترسیده ام.”

بسیاری از کارشناسان فضای مجازی بر این باورند که این حمله ویژگی های کمپین های مورد حمایت روسیه را داراست. یک فرد که در جریان تحقیقات قرار گرفته می گوید سرنخ هایی به زبان هکرها و کدگذاری وجود داشته که به عاملان روسی اشاره دارد.

برخی به طور خاص به APT29 اشاره کرده اند، یک گروه هکر پرکار با پشتیبانی SVR، سرویس اطلاعات خارجی روسیه، که قبلاً با سرقت ایمیل های کمیته ملی دموکرات قبل از انتخابات 2016 آمریکا مرتبط بوده است. یک فرد که از جزئیات هک آگاهی دارد، اشاره کرده که این واحد ممکن است یکی از واحد های تابعه APT29 باشد.

ریسک زنجیره تامین

هک شدن SolarWinds آخرین مورد از حملات سایبری پیشرفته در طی بیش از یک دهه از زمان نفوذ چین به شبکه های پنتاگون و کاخ سفید است. واشنگتن در سال 2015 متوجه شد که چین با هک کردن دفتر مدیریت پرسنل، داده های حساس مربوط به چندین میلیون کارمند دولت را به دست آورده است.

اما شدت و دامنه حمله SolarWinds و شبکه گسترده قربانیان آن باعث جنجال در جامعه امنیت سایبری، دولت ایالات متحده و شرکت های بزرگ شده است.

سیاران مارتین، که در اوایل سال جاری از سمت ریاست مرکز امنیت سایبری ملی انگلستان، شاخه دفاعی آژانس اطلاعاتی GCHQ استعفا داد و اکنون استاد دانشگاه بلاواتنیک دانشگاه آکسفورد است، می گوید: “پیام اصلی این اتفاق برای من ضعف بسیاری از سیستم های دفاعی سایبری غرب است و مسئله از این نقطه نظر کمی دلسرد کننده و در واقع شرم آور است.”

به گفته کارشناسان فضای مجازی، درس کلیدی این حمله این است که وضعیت دفاعی اکثر نهادهای غربی به اندازه کافی قوی نیست. به طور خاص، سازمان ها در زنجیره تأمین خود به امن بودن تامین کنندگان نرم افزار – مانند SolarWinds – توجه کافی نشان نداده اند.

سلام و خسته نباشید،

من مطلب رو مطالعه کردم و خیلی مفید، جالب و کارآمد بود، مخصوصا قسمت “آیا روسیه پشت هک SolarWinds است؟”.

ممنون

همچنین می تونید برای اطلاعات بیشتر از این صفحه دیدن فرمایید

نرم افزار

این صفحه حاوی اطلاعات خوبی در مورد نرم افزار سی را ام است.

***********

چه قدرتیه که امریکا رو هک کرده یا خدا

وقتی اونا اینجوری هک میشن ما باید بریم بوق بزنیم….

فک کنم ما توی هک غرقیم ولی نمیفهمیم

کار روسیه و چینه دمشون گرم