ردیاب اپل AirTag مدتی قبل بهطور رسمی معرفی و روانه بازار شد؛ اما در فاصله کمتر از یک ماه از معرفی رسمی این محصول بهنظر میرسد که ابزار ردیاب اپل با موفقیت هک شده است. خبر خوشایند اینکه چنین اقدامی توسط یک محقق امنیت IT با نام stacksmashing انجام و در شبکه اجتماعی توئیتر اعلام شده است. این موضوع بدان معناست که فرآیند هک با هدف سوء استفاده اجرا نشده و در عوض بیشتر بهدنبال نمایش امکان انجام آن است.

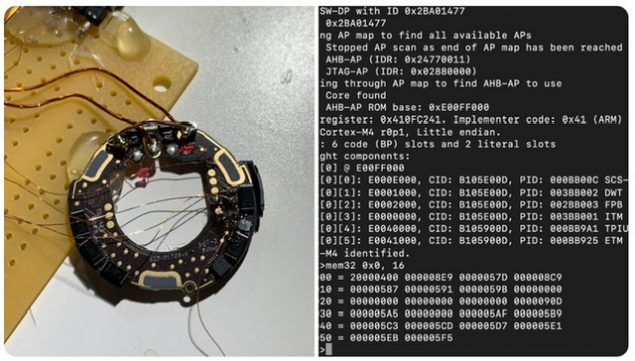

در جریان این هک شخص محقق موفق به اجرای مهندسی معکوس روی میکروکنترلر مورد استفاده در AirTag شد. اگرچه بهنظر میرسد که این فرآیند به اندازه تصورات شخص محقق آسان نبوده است؛ چرا که وی در جریان عملیات هک 2 دستگاه AirTag را از کار انداخت. با اینحال فرد محقق در یک نوبت به میکروکنترلر دسترسی پیدا کرد؛ سپس آنرا مجددا فلش نمود و تغییراتی را در عملکرد دستگاه ایجاد کرد.

“پس از مدتها تلاش و از کار انداختن 2 دستگاه AirTag من بالاخره موفق به نفوذ در میکروکنترلر AirTag شدم.” – stacksmashing؛ 8 مه 2021

اقدام صورت گرفته توسط شخص محقق اساسا این بود که وی آدرس URL موجود در AirTag را تغییر داد. جهت اطلاع افراد کنجکاو بایستی خاطرنشان کرد که با قرارگیری AirTag در وضعیت مفقود شده هنگامی که هر دستگاه مجهز به NFC نظیر آیفون یا یک گوشی اندرویدی به آن نزدیک شود؛ اعلانی روی هندست نمایش داده میشود. این اعلان برنامه مرورگر گوشی را راهاندازی نموده و کاربر را به وبسایت اپل هدایت میکند؛ جایی که فرد یابنده میتواند با مالک AirTag ارتباط برقرار نماید.

با اینحال تغییر آدرس URL بدان معناست که افراد یابنده AirTagهای مفقود شده میتوانند آنها را به دروغ در اختیار سایرین قرار داده و این افراد هنگام تلاش برای فراخوانی وبسایت به سوی یک محتوای مخرب هدایت شوند. هنوز مشخص نیست که اپل چگونه نسبت به این مشکل واکنش خواهد داد؛ اما بیتردید توجه به حلوفصل موضوع امری حیاتی خواهد بود.

تفاوت بین محقق امنیتی و هکر اینه که اولی واسه دولت کار میکنه .

خیلی مسخره اس این تقسیم بندی :/