محققان امنیتی موفق به شناسایی یک کمپین جدید توزیع بدافزار شدهاند که از ماکروهای مخرب پنهان شده در اسناد مایکروسافت پاورپوینت استفاده میکند. بر اساس اظهارات موسسه امنیتی Trustwave پروندههای جعلی پاورپوینت بهصورت دستهجمعی از طریق ایمیل توزیع شده و پس از دانلود شدن زنجیرهای از حوادث را ایجاد میکنند که نهایتا منجر به آلودگی سیستم به بدافزار LokiBot خواهد شد.

این مکانیسم به خودیخود غیرعادی نیست؛ اما سازوکار مورد استفاده توسط این بدافزار برای مخفی کردن هویت خود یعنی نحوه دستکاری آدرسهای URL با هدف پنهان کردن مقصود نهایی توجه موسسه امنیتی را جلب کرده است.

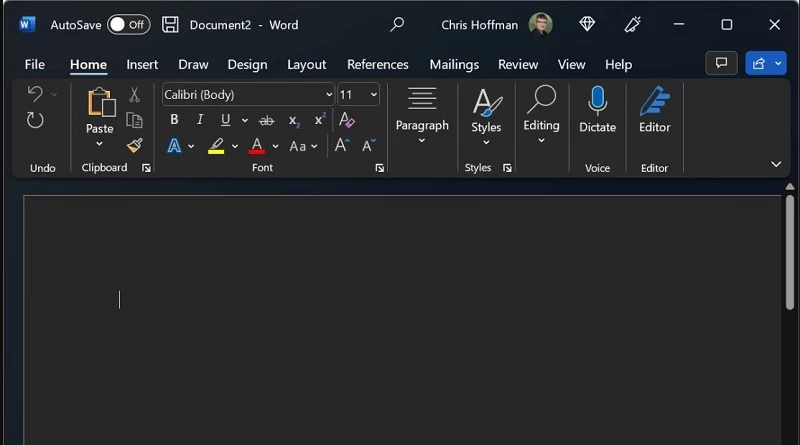

کمپین بدافزار پاورپوینت

بر اساس اظهارات موسسه Trustwave مجموعه دامنههای مورد استفاده در این کمپین برای آلوده کردن کاربر هدف در واقع پیشتر بهعنوان میزبان محتوای مخرب شناخته شده بود. با اینحال هکرها به منظور پنهان نمودن دامنههای خطرناک از روشهای دستکاری آدرس URL استفاده کرده و نسبت به کلاهبرداری از قربانی و فریب کلیه فیلترهای امنیتی احتمالی اقدام نمودهاند.

این کمپین مشخصا به منظور فریب دادن سرویسهای آنتیویروس از الگوی ساختاری شناسه منبع همسان (URL) سوء استفاده کرده است. سامانه حفاظتی آنتیویروسها بهصورتی کدگذاری شده که تنها قادر به شناسایی و پایش URLهایی با یک قالب مشخص است. باز و بسته کردن پرونده پاورپوینت آلوده ماکروی مخرب را فعال نموده و از طریق فایل باینری “mshta.exe” در سیستمعامل ویندوز یک آدرس URL را اجرا میکند. این آدرس مشخصا به یک VBScript مستقر در وبسایت Pastebin متصل میشود. Paste in یک سرویس آنلاین جهت ذخیرهسازی متون ساده است.

این اسکریپت حاوی یک آدرس URL ثانویه است که یک دانلودکننده PowerShell را درون رجیستری ویندوز ایجاد نموده و موجب دانلود و اجرای 2 آدرس URL دیگر از وبسایت Pastebin میشود. یکی از آدرسها موجب بارگذاری تزریقکننده DLL میشود. سپس این ابزار برای آلودهسازی دستگاه با نمونهای از بدافزار LokiBot که داخل آدرس URL نهایی پنهان شده است؛ مورد استفاده قرار میگیرد.

این روند احتمالا بیش از اندازه پیچیده بهنظر میرسد؛ اما لایههای مخفیکاری بههمراه جهتیابی نادرست و ترفندهای مرتبط با آدرسهای URL امکان ادامه نامحسوس این حمله را فراهم میکنند. شرکت Trustwave به منظور کاهش خطر این نوع تهدیدها به کاربران توصیه کرده است تا از برنامههای ضد بدافزار معتبری استفاده کنند که مشخصا برای مقابله با تهدیدات بدافزارهای مبتنی بر ایمیل و شناسایی آدرسهای URL مشکوک به کلاهبرداری طراحی شدهاند.