سرقت دادهها کمکم در حال تبدیل شدن به یک واقعه روزمره در زندگی آنلاین است. حتما شما نیز از طریق اخبار، از افشای اطلاعات محرمانه و شخصی بر روی اینترنت، آگاه شدهاید. بسیاری از کاربران در معرض چنین خطراتی قرار دارند. این در حالی است که جهت مقابله با چنین موضوعهایی، شاید کار چندانی نیز از دستتان برنیاید. اکنون که در رابطه با هک کامپیوترهای آنلاین سخن گفتیم، شاید بد نباشد که در مورد هک یک کامپیوتر آفلاین نیز به بحث بپردازیم.

برخی از کاربران جهت دور نگه داشتن اطلاعات خود از دنیای آنلاین، اتصال دستگاههای خود به اینترنت را قطع میکنند. طبیعتا با قطعا اتصال اینترنت، اطلاعات شما نیز محفوظ خواهند ماند، درست است؟ شاید چنین رویهای بتواند امیدوار کننده باشد، اما در هر صورت کاملا شما را محفوظ نگه نخواهد داشت. در ادامه مطلب به روشهای هک کامپیوتر آفلاین میپردازیم.

درایوهای USB و مهندسی اجتماعی

سریال تلویزیونی Mr. Robot، طیف گستردهای از مخاطبین را با امنیت آنلاین و هک کردن آشنا کرد. گروه هکرهای موسوم به infosec در این سریال نیز توانست که محبوبیتی مناسب را در بین مخاطبین به دست آورد. دلیل این موضوع نیز به تصویر کشیدن دقیق فرایند هک کردن، فضای حاکم بر اینترنت و ابزارهای هک بود. سریال Mr. Robot برخلاف فیلم Hackers (ساخته سال 1995)، سعی کرد تا علاوه بر جذاب بودن، به مخاطبین نیز آموزش بدهد.

در فصل اول این سریال، چند عدد درایو USB آلوده به ویروس در نزدیکی ساختمانی که هکرها قصد نفوذ به آن را داشتند، قرار داده شدند. چنین کارهایی نوعی از حملات مهندسی اجتماعی هستند. هکر میدانست که اگر شخصی درایو USB آلوده را پیدا کند، آنگاه آن را برداشته و به یک کامپیوتر متصل میکند تا ببیند که چیزی در داخل آن ذخیره شده است.

ایده دیگری که در پشت این ماجرا بود، این است که هکرها میدانستند شخصی که درایو USB را پیدا کند، سعی خواهد کرد که آن را به صاحب اصلی آن بازگرداند. مهاجم از این صفت انسانی استفاده کرد و بدین ترتیب توانست که از طریق یکی از کارمندان همان ساختمان، نرمافزار آلوده را در کامپیوتر هدف بارگذاری کند. این نوع از اعمال نفوذ، مهندسی اجتماعی خوانده میشود.

طبیعتا هکر نمیخواهد که کسی از این موضوع مطلع شود. همچنین از آنجایی که قربانی نیز از این موضوع آگاهی ندارد، پس اقداماتی را نیز جهت مقابله با آن انجام نمیدهد. به همین دلیل کامپیوتر آلوده، اقدامات امنیتی لازم را دریافت نکرده و بنابراین هکرها میتوانند کار خود را انجام دهند.

در رابطه با یک کامپیوتر آفلاین، یک درایو USB آلوده میتواند ظرفیتهای هکری مختلفی داشته باشد. طبیعتا یکی از این کاربردها در هنگام دسترسی فیزیکی هکر به کامپیوتر قربانی خواهد بود. سازمان CIA از این روش در حملهای به نام Brutal Kangaroo استفاده کرد. همچنین سازمان Wikileaks نیز در افشاگری Vault 7 در سال 2017، از این تکنیک استفاده کرده بود.

این مطلب را نیز بخوانید: فعالیت هکرهای کلاه سفید رسمی میشود/ استفاده از هکرها در سازمانهای دولتی

حملات DiskFiltration

اگر سازمانی دارای اطلاعات حساسی باشد، آنگاه طبیعی است که مبحث شکاف هوا را در رابطه با کامپیوتر حاوی این اطلاعات، در نظر بگیرد. در چنین مواردی علاوه بر اینکه اتصال به اینترنت بهصورت نرمافزاری قطع میشود، بلکه بهصورت فیزیکی نیز اتصال به جهان خارج، قطع خواهد شد. اگر سعی شود که در این زمینه از استاندارد NATO پیروی شود، آنگاه باید کامپیوتر موردنظر از دیوارهای خارجی نیز دور بوده و همچنین جهت جلوگیری از حملات الکترومغناطیسی و یا الکتریکی، اتصالات سیمی از آن دور نگه داشته شوند.

استفاده از سازوکار شکاف هوا بهعنوان راهکاری ایمن جهت محافظت از کامپیوترهای مهم، مورد استفاده قرار میگیرد. البته برخی از مطالعات بر این باورند که این روش آنطور که تصور میشود، ایمن نیست. تحقیقات دانشگاه بن گوریون نشان میدهد که چگونه یک کامپیوتری که از پروتکل شکاف هوا برخوردار است، بدون نصب نرمافزار مخرب، دسترسی فیزیکی به آن و یا مهندسی اجتماعی، میتواند در معرض خطر قرار گیرد.

روش DiskFiltration بر بهکارگیری یک کامپیوتر تکیه ندارد، بلکه سعی میکند که صداهای حاصل از آن را تحلیل کند. هر چند که حافظههای SSD روبهروز در حال گستردهتر شدن هستند، اما در هر صورت بسیاری از کاربران هنوز هم از هارد دیسکها استفاده میکنند. این حافظهها اطلاعات را بر روی یک دیسک مشابه صفحه گرامافون ذخیره میکنند. علاوه بر این، هارد دیسکها جهت خواندن و نوشتن اطلاعات، نیازمند یک بازوی مکانیکی هستند.

همین تکان خوردنهای فیزیکی باعث ایجاد صدا میشوند؛ بله، همان صدایی که گاهی اوقات در حین کار با کامپیوتر خود میشنوید. به هر حال، در حملات DiskFiltration از این صدای ایجاد شده جهت جمعآوری اطلاعات ذخیره شده بر روی این حافظهها، استفاده میشود. کامپیوترهایی که از سازوکار شکاف هوا برخوردار هستند، معمولا اسپیکر و یا میکروفن ندارند. بنابراین نمیتوانند صدای هارد درایو را تقویت کنند. در عوض این صدا بر روی یک گوشی و یا ساعت هوشمند که حداکثر در دو متر آن طرفتر قرار دارد، بازپخش میشود. لازم به ذکر است که بگوییم این تنها یکی از مواردی است که ایمن نبودن مکانیسم شکاف هوا را نشان میدهد.

این تکنیک علاوه بر اینکه میتواند جهت نفوذ به کامپیوترهای برخوردار از سازوکار شکاف هوا مورد استفاده قرار گیرد، میتواند در رابطه با دستگاههای متصل به شبکه نیز که بهشدت تحت نظر هستند، به کار گرفته شود. در حین بررسیهای صورت گرفته، یک حمله DiskFiltration میتوانست دادهها را با نرخ 180 بیت در دقیقه و یا 10800 بیت در ساعت، منتقل کند. خوشبختانه چنین حملاتی در رابطه با حافظههای SSD وجود ندارند، زیرا این حافظهها برخلاف هارد درایوها، قطعه متحرک ندارند.

این مطلب را نیز بخوانید: معرفی 10 مورد از بهترین نرمافزارهای هک مختص سیستمعامل اندروید

تحلیل فنها بهوسیله Fansmitter

Fansmitter یکی دیگر از روشهای هک کامپیوتر آفلاین است. تاحدودی منطقی است که بگوییم هارد درایوها میتوانند از طریق روشهای عجیبی، اطلاعات را به بیرون ارسال کنند. اما اگر بگوییم که سایر قطعات یک کامپیوتر نیز میتوانند چنین کاری را انجام دهند چه؟ در هر صورت، محققان دانشگاه بن گوریون توانستهاند که روشی را جهت استخراج اطلاعات یک کامپیوتر از طریق فنهای آن، ابداع کنند. بله، این روش همان حمله Fansmitter است.

فنهای کامپیوتر وظیفه دارند که جریان هوای گرم ایجاد شده توسط قطعات را به بیرون هدایت کنند. بدین ترتیب گرما از قطعات رایانه شما دور شده و بنابراین کامپیوتر شما میتواند عملکرد بهینه خود را حفظ کند. در اکثر رایانهها، بازخوردی متقابل بین فنها و مادربورد کامپیوتر وجود دارد. در چنین مواردی، حسگرهای فنها، سرعت چرخش را به مادربورد گزارش میدهند.

در ادامه کامپیوتر تصمیم میگیرد که بسته به گرمای سیستم، سرعت چرخش فنها را تغییر دهد. حمله Fansmitter با دستکاری مقادیر بهینه دما، به این بازخوردها حمله میکند. در ادامه سرعت چرخش فنها بهگونهای تعدیل میشود که فرکانسی مشخص را منتشر کند. بدین ترتیب میتوان از این فرکانس جهت انتقال دادهها استفاده کرد. همانند حمله DiskFiltration، صدای حاصله از چرخش فنها، توسط یک گوشی هوشمند دریافت میشود. از بهترین راهکارهای مبارزه با چنین حملاتی، استفاده از فنهای کم صدا و یا حنک کنندههای مایع است.

تغییر دما با استفاده از BitWhisper

در حالی که بسیاری از روشهای هک کامپیوتر آفلاین بر تحلیل نویز و صدای خروجی تکیه دارند، باید بگوییم که روشهای دیگری نیز وجود دارند. حمله BitWhisper با استفاده از گرما، یک کامپیوتر آفلاین را مورد هدف قرار میدهد. ابتدا باید مواردی را در این رابطه به اطلاع شما برسانیم. به دو کامپیوتر نیاز است؛ یکی از آنها باید با استفاده از سازوکار شکاف هوا، محافظت شده و دیگری نیز باید به یک شبکه متصل باشد. همچنین هر دو دستگاه باید به بدافزار آلوده باشند.

در ادامه هر دو دستگاه باید در فاصله 15 اینچی یکدیگر قرار بگیرند. با این اوصاف، شاید استفاده واقعی از این روش بسیار سخت باشد، اما در هر صورت از لحاظ تئوری امکانپذیر است. پس از فراهم کردن شرایط، کامپیوتر متصل شده به شبکه با تغییر فشار کاری پردازنده مرکزی (CPU) و کارت گرافیک خود، دمای اتاق را تغییر میدهد. در ادامه، حسگرهای حرارتی کامپیوتر ایزوله شده با شکاف هوا، تغییرات را تشخیص داده و بنابراین سرعت چرخش فنها را تغییر میدهند.

با استفاده از چنین سیستمی، BitWhisper از طریق کامپیوتر متصل شده به شبکه، دستوراتی را به کامپیوتر ایزوله شده با شکاف هوا، ارسال میکند. سپس کامپیوتر آفلاین، دادههای خروجی را به اعداد باینری (صفر و یک) تبدیل میکند. این مقادیر بهعنوان مبنایی جهت ارتباط کامپیوتر به کامپیوتر، مورد استفاده قرار میگیرند. علاوه بر شرایط سختگیرانه این روش، سرعت انتقال دادهها در آن نیز بسیار پایین است (8 بیت در هر ساعت).

این مطلب را نیز بخوانید: هر آن چیزی که میبایست در رابطه با هکر شدن بدانید!

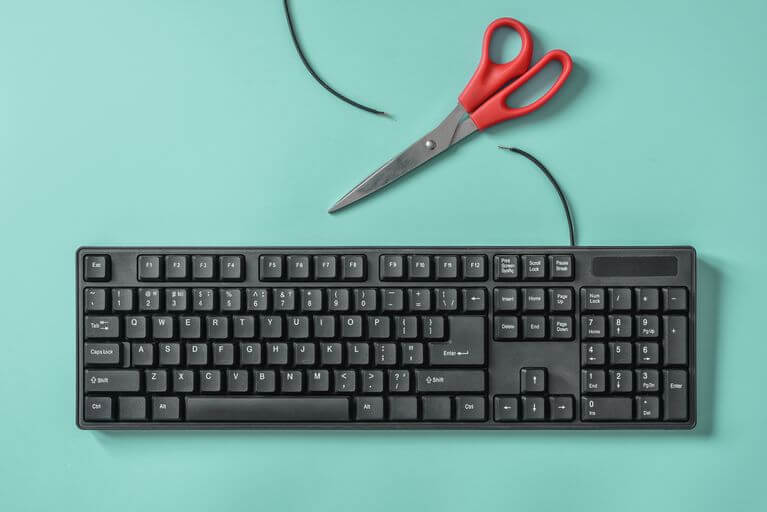

صفحهکلیدهای لپتاپی و سیمی

هنوز هم بسیاری از کاربران مخصوصا کسبوکارها و مؤسسات، از صفحهکلیدهای سیمی استفاده میکنند. طبیعتا کسبوکارها نیز اطلاعات مهمی دارند و همین موضوع باعث میشود که در معرض خطر قرار بگیرند.

هنگامیکه کلیدی را بر روی صفحه کلید خود فشار میدهید، آنگاه ولتاژی ایجاد شده و سپس اثر آن از طریق کابل، به کامپیوتر منتقل میشود. این کابلها از محافظت چندانی برخوردار نیستند، بنابراین سیگنالهای آنها نیز به کابل اصلی برق کیس، نشت پیدا میکنند. با اتصال ابزارهای شنود به سوکتهای الکتریکی، میتوان این تغییرات کوچک انرژی را تشخیص داد.

هر چند که شاید در ابتدا دادهها غیرواضح به نظر برسند، اما زمانی که فیلتری جهت حذف نویز پسزمینه اعمال شود، آنگاه دسترسی به اطلاعات ناشی از فشار دادن کلیدهای جداگانه نیز امکانپذیر میشود. البته اینگونه حملات تنها در کامپیوترهایی امکانپذیر هستند که بهطور مداوم به برق متصل باشند.

دستگاههای قابل حمل همانند لپتاپها نیز میتوانند اطلاعات را از طریق صفحهکلید، به بیرون بروز دهند. طی ارائهای در Black Hat در سال 2009، محققان نشان دادند که با تاباندن لیزر بر روی صفحهکلید یک لپتاپ، میتوان لرزشهای ناشی از فشار دادن کلیدها را به سیگنالهای الکتریکی تبدیل کرد.

به دلیل ساختار و طراحی لپتاپها، هر کلید در هنگام فشار دادن، لرزشی منحصربهفرد را از خود بروز میدهد. بدین ترتیب هکر میتواند بدون استفاده از بدافزارهایی همانند ثبت کنندههای عملیات صفحهکلید (keylogger) و تنها با دسترسی به سیگنالهای الکتریکی، آنچه را که با استفاده از کیبورد تایپ میشود، گردآوری کند.

هنوز هم کامپیوترهای آفلاین، ایمنتر از همتایان آنلاین خود هستند

در بالا سعی کردیم که راهکارهای هک یک کامپیوتر آفلاین را برای شما توضیخ دهیم. همانطور که میدانید، جهت انجام این کار، نیازی به دسترسی فیزیکی نیست. هر چند که این روشها از لحاظ تکنیکی امکانپذیر هستند، اما لزوما چندان سرراست نیستند. اکثر این راهکارها نیازمند مقدماتی خاص و یا شرایطی بهینه شده هستند.

حتی در صورت موفقیت، احتمال وقوع اشتباهات بالا بوده و همچنین هیچکدام از این روشها نمیتوانند بهصورت مستقیم دادههای موردنظر را تحویل هکر دهند. در عوض باید اطلاعات موردنیاز را از دادههایی دیگر به دست آورد. با توجه به سختیهای هک کردن یک کامپیوتر آفلاین و یا یک رایانه محافظت شده توسط شکاف هوا، شاید بهتر باشد که هکرها به فکر راهکاری دیگر باشند؛ مثلا نصب بدافزار پیش از رسیدن کامپیوتر به مقصد!

اخه کو اموزشش من که چیزی نفهمیدم

اینا همش تئوریه عملی شدنش یه فیلم علمی تخیلی میخواد مث مستر ربات

چه ترسناک بود

با توجه به اینا در واقع واسه اینکه هک نشیم کاری از دستمون برنمیاد

پس باید اطلاعات مهمی رو روی لپ تاپ نزاریم